Odpowiedzialność członków zarządu w NIS2 – jak uniknąć ryzyka osobistego?

Odpowiedzialność członków zarządu w NIS2 – jak uniknąć ryzyka osobistego? Unijna dyrektywa NIS2 znacząco zmienia podejście do odpowiedzialności za cyberbezpieczeństwo w organizacjach. Ostateczna odpowiedzialność za bezpieczeństwo informacji spoczywa na organie […]

Co naprawdę zmienia NIS2? Nowe obowiązki i kary dla przedsiębiorstw

Dyrektywa NIS2 to nowy rozdział w unijnym prawie cyberbezpieczeństwa, zastępujący pierwszą dyrektywę NIS z 2016 r. Zmiany są znaczące – rozszerza się krąg firm objętych regulacją, precyzjniej określono wymagania bezpieczeństwa, […]

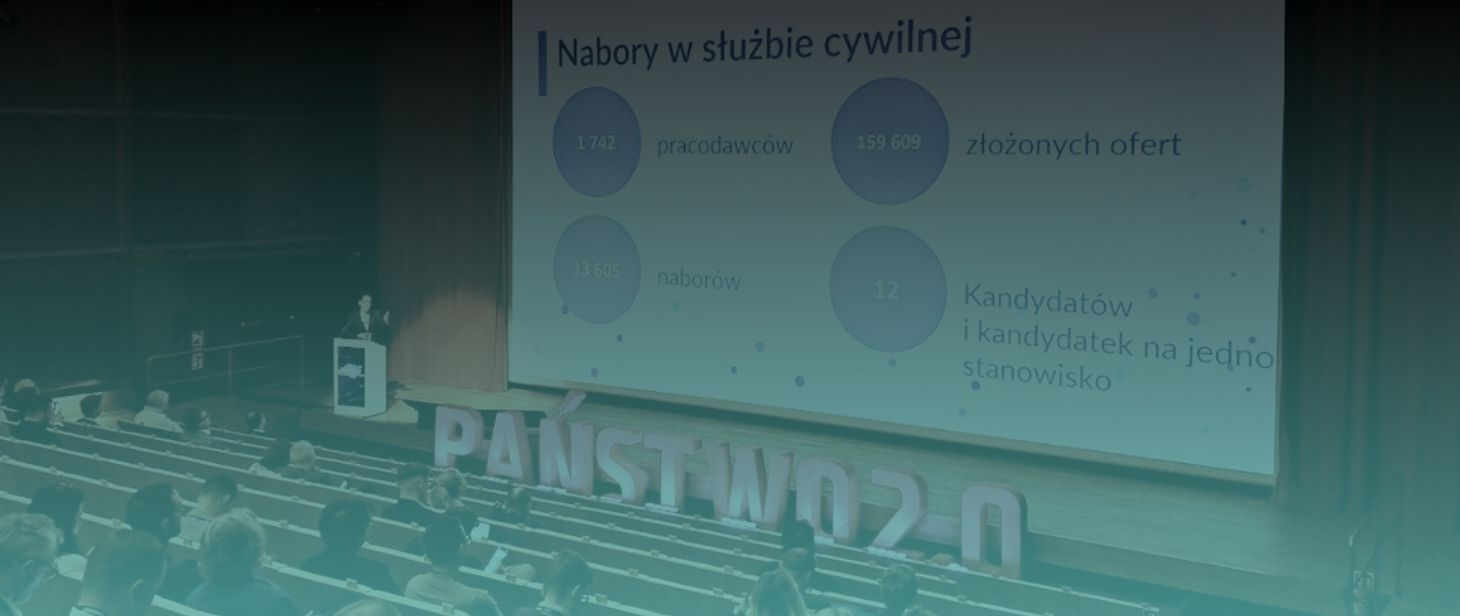

Transition Technologies-Software na konferencji Państwo 2.0 – o przyszłości cyfryzacji państwa

Transition Technologies-Software na konferencji Państwo 2.0 – o przyszłości cyfryzacji państwa Kolejny rok i kolejna konferencja Państwo 2.0, w której mieliśmy przyjemność wziąć udział. Dwa intensywne dni rozmów o […]

Jak utrzymać zgodność z DORA, RTS i ITS? 7 kluczowych obszarów

Utrzymanie zgodności z DORA, RTS i ITS wymaga systematycznego podejścia do zarządzania ryzykiem ICT, incydentami, testowania odporności operacyjnej oraz nadzoru nad dostawcami. Poniżej przedstawiamy praktyczne wskazówki w 7 charakterystycznych dla […]

Wdrażanie zaawansowanych technologii bezpieczeństwa – wyzwania i rozwiązania

Dynamiczny rozwój technologii i rosnąca zależność od systemów IT sprawiają, że zapewnienie bezpieczeństwa cyfrowego staje się fundamentem współczesnego biznesu. Rosnąca liczba i złożoność cyberzagrożeń, takich jak ransomware, ataki na łańcuchy […]

Jak PAM wspiera zgodność z regulacją NIS2?

Zarządzanie dostępem uprzywilejowanym staje się priorytetem dla organizacji. PAM (Privileged Access Management) to kluczowe narzędzie w ochronie dostępu do krytycznych zasobów, które umożliwia monitorowanie i kontrolowanie kont o wysokim poziomie […]

Vulnerability Management – jak skutecznie chronić się przed zagrożeniami?

W obliczu dynamicznie rosnącej liczby zagrożeń cybernetycznych, skuteczne zarządzanie podatnościami staje się kluczowym elementem strategii ochrony każdej organizacji. Ataki ransomware, phishing oraz zaawansowane techniki hakerskie nie tylko zagrażają bezpieczeństwu danych, […]