Transition Technologies-Software wśród wykonawców przetargu na body leasing o wartości blisko 100 mln zł!

Transition Technologies-Software znalazło się w gronie wykonawców wybranych w rozstrzygniętym przetargu na body leasing IT o wartości blisko 100 mln zł. Postępowanie zostało przeprowadzone przez Centralny Ośrodek Informatyki i dotyczy […]

CSIRT, SOC, CERT. Jak zorganizować system reagowania w praktyce?

Nowe unijne ramy cyberbezpieczeństwa (Dyrektywa NIS2) nakładają na przedsiębiorstwa obowiązek skutecznego zarządzania incydentami i reagowania na nie. W praktyce oznacza to, że organizacje muszą formalnie planować, monitorować i usuwać skutki […]

Bezpieczeństwo łańcucha dostaw i podwykonawców – nowe wymogi regulacyjne

Coraz więcej organizacji zdaje sobie sprawę, że ich bezpieczeństwo cyfrowe zależy nie tylko od własnych zabezpieczeń, ale również od poziomu ochrony ich partnerów. Głośne incydenty ostatnich lat pokazały, że cyberprzestępcy […]

Audyt DORA: Jak skutecznie przeprowadzić audyt i zwiększyć efektywność Twojej firmy?

Audyt DORA: Jak skutecznie przeprowadzić audyt i zwiększyć efektywność Twojej firmy? Czy audyt może realnie wzmocnić firmę, zamiast być jedynie wymaganą formalnością? W świecie, w którym technologia stała się „kręgosłupem” […]

Odpowiedzialność członków zarządu w NIS2 – jak uniknąć ryzyka osobistego?

Odpowiedzialność członków zarządu w NIS2 – jak uniknąć ryzyka osobistego? Unijna dyrektywa NIS2 znacząco zmienia podejście do odpowiedzialności za cyberbezpieczeństwo w organizacjach. Ostateczna odpowiedzialność za bezpieczeństwo informacji spoczywa na organie […]

Co naprawdę zmienia NIS2? Nowe obowiązki i kary dla przedsiębiorstw

Dyrektywa NIS2 to nowy rozdział w unijnym prawie cyberbezpieczeństwa, zastępujący pierwszą dyrektywę NIS z 2016 r. Zmiany są znaczące – rozszerza się krąg firm objętych regulacją, precyzjniej określono wymagania bezpieczeństwa, […]

Transition Technologies-Software wśród wykonawców przetargu Centrum e-Zdrowia

Transition Technologies-Software wśród wykonawców przetargu Centrum e-Zdrowia Z radością ogłaszamy, że Transition Technologies-Software znalazło się w gronie wykonawców wyłonionych w jednym z największych przetargów Centrum e-Zdrowia! Dzięki temu […]

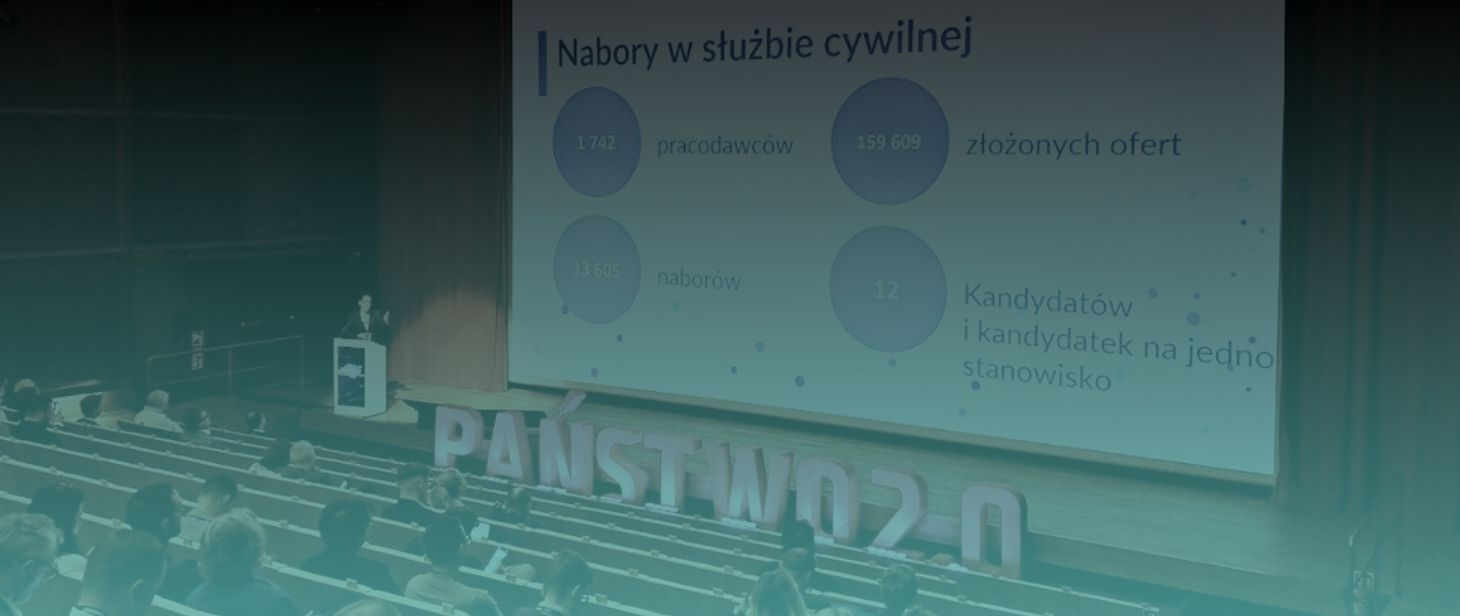

Transition Technologies-Software na konferencji Państwo 2.0 – o przyszłości cyfryzacji państwa

Transition Technologies-Software na konferencji Państwo 2.0 – o przyszłości cyfryzacji państwa Kolejny rok i kolejna konferencja Państwo 2.0, w której mieliśmy przyjemność wziąć udział. Dwa intensywne dni rozmów o […]

Jak utrzymać zgodność z DORA, RTS i ITS? 7 kluczowych obszarów

Utrzymanie zgodności z DORA, RTS i ITS wymaga systematycznego podejścia do zarządzania ryzykiem ICT, incydentami, testowania odporności operacyjnej oraz nadzoru nad dostawcami. Poniżej przedstawiamy praktyczne wskazówki w 7 charakterystycznych dla […]

EchoVis: jak zapewniliśmy WCAG w aplikacji bez tradycyjnego UI? Z perspektywy Programisty.

EchoVis to projekt badawczo rozwojowy mający na celu wspieranie nauki echolokacji – umiejętności orientowania się w przestrzeni przy użyciu odbitych fal dźwiękowych. Główna grupa docelowa to osoby z dysfunkcją wzroku, […]

Jak przygotować organizację do wdrożenia DORA?

Przygotowanie organizacji do wdrożenia DORA – krok po kroku Termin wdrożenia rozporządzenia DORA wyznaczony na styczeń 2025 roku, nadal stawia przed instytucjami finansowymi wyzwania w zakresie zarządzania ryzykiem cyfrowym […]

NIS2: audyt zgodności krok po kroku – co musi wiedzieć Twoja firma?

Audyt NIS2 – jak przygotować organizację do zgodności z nową dyrektywą UE ? Od 18 października 2024 r. dyrektywa NIS2 jest obowiązującym prawem we wszystkich państwach członkowskich Unii Europejskiej. Nowe […]

Audyt DORA – jak zapewnić zgodność z europejskimi wymogami odporności cyfrowej?

DORA Digital Operational Resilience Act – przewodnik po audycie i zgodności Wraz z postępującą cyfryzacją usług finansowych i dynamicznym rozwojem technologii, instytucje finansowe w Unii Europejskiej stanęły przed nowym obowiązkiem: […]

NIS2 – co dyrektywa oznacza dla Twojej organizacji?

Dyrektywa NIS2, kontynuacja i rozszerzenie pierwotnej dyrektywy NIS, odpowiada na rosnące zagrożenia cybernetyczne w UE. Jej celem jest poprawa zabezpieczeń oraz odporności organizacji działających w sektorach krytycznych, takich jak energetyka, […]

DORA a dostawcy usług ICT – Jak zarządzać relacjami z zewnętrznymi partnerami?

DORA wprowadza szczegółowe wymagania dotyczące współpracy z zewnętrznymi dostawcami usług ICT, których celem jest zapewnienie, że partnerzy zewnętrzni spełniają standardy bezpieczeństwa i odporności operacyjnej. Partnerzy tacy jak dostawcy chmurowi, infrastruktury […]

Znaczenie zmysłu słuchu dla osób niewidomych — jak technologia i EchoVis zmieniają świat echolokacji

Dla większości z nas wzrok jest podstawowym zmysłem, dostarczającym większość informacji o otaczającym nas świecie. Jednak w przypadku osób niewidomych i słabowidzących to właśnie słuch przejmuje wiele zadań związanych z […]

EchoVis – Innowacyjne aplikacje edukacyjne uczące echolokacji

Czym jest EchoVis? EchoVis to zestaw trzech innowacyjnych aplikacji edukacyjnych – EchoVis Street, EchoVis Game i EchoVis Quiz – które pomagają osobom niewidomym rozwijać umiejętności echolokacji. Technika ta pozwala na […]

Zarządzane usługi bezpieczeństwa – kompleksowa ochrona Twojej firmy

Współczesne organizacje operują w świecie, gdzie informacja stała się jednym z najcenniejszych zasobów. Dane biznesowe, systemy IT i infrastruktura cyfrowa odgrywają kluczową rolę w funkcjonowaniu każdej firmy, niezależnie od branży. […]

Kontrola dostępu to fundament bezpieczeństwa w organizacji

Wyobraź sobie organizację jako skomplikowany mechanizm, w którym każdy element, od danych po systemy informatyczne, musi współpracować w harmonii, aby osiągnąć sukces. W tym precyzyjnym układzie kontrola dostępu działa niczym […]

Wdrażanie zaawansowanych technologii bezpieczeństwa – wyzwania i rozwiązania

Dynamiczny rozwój technologii i rosnąca zależność od systemów IT sprawiają, że zapewnienie bezpieczeństwa cyfrowego staje się fundamentem współczesnego biznesu. Rosnąca liczba i złożoność cyberzagrożeń, takich jak ransomware, ataki na łańcuchy […]

Jak PAM wspiera zgodność z regulacją NIS2?

Zarządzanie dostępem uprzywilejowanym staje się priorytetem dla organizacji. PAM (Privileged Access Management) to kluczowe narzędzie w ochronie dostępu do krytycznych zasobów, które umożliwia monitorowanie i kontrolowanie kont o wysokim poziomie […]

Automatyzacja kontroli dostępu: czy Twoja organizacja jest gotowa?

Automatyzacja zarządzania dostępem to kluczowy element nowoczesnego bezpieczeństwa IT, pozwalający na skuteczną kontrolę i ochronę zasobów organizacji. W tym kontekście szczególne znaczenie ma PAM (Privileged Access Management) – rozwiązanie dedykowane […]

Vulnerability Management – jak skutecznie chronić się przed zagrożeniami?

W obliczu dynamicznie rosnącej liczby zagrożeń cybernetycznych, skuteczne zarządzanie podatnościami staje się kluczowym elementem strategii ochrony każdej organizacji. Ataki ransomware, phishing oraz zaawansowane techniki hakerskie nie tylko zagrażają bezpieczeństwu danych, […]

DORA a cyberbezpieczeństwo

W dobie rosnących zagrożeń cybernetycznych bezpieczeństwo danych klientów stało się priorytetem dla instytucji finansowych. W odpowiedzi na te wyzwania Unia Europejska wprowadziła rozporządzenie DORA (Digital Operational Resilience Act), które nakłada […]

Najczęstsze błędy przy wdrażaniu DORA i jak ich unikać

DORA to kluczowy unijny akt, który ma zabezpieczyć sektor finansowy przed cyberzagrożeniami poprzez ujednolicenie standardów cyfrowej odporności. Wdrożenie DORA wymaga szczególnej uwagi, ponieważ nieprzestrzeganie wymogów może skutkować sankcjami finansowymi i […]

Zarządzanie ryzykiem ICT według DORA

Zarządzanie ryzykiem ICT (Information and Communication Technology), stało się nieodzownym elementem funkcjonowania instytucji finansowych w erze cyfrowej, a DORA wprowadza konkretne wymagania w tym zakresie. Zgodnie z regulacjami DORA, każda instytucja […]

Jak przygotować swoją organizację do wdrożenia DORA?

Zbliżający się termin wdrożenia rozporządzenia DORA wyznaczony na styczeń 2025 roku, stawia przed instytucjami finansowymi nowe wyzwania w zakresie zarządzania ryzykiem cyfrowym i odporności operacyjnej. W obliczu coraz częstszych cyberataków, […]

DORA – Nowa era cyfrowej odporności operacyjnej w UE

Nie ma wątpliwości, że sektor finansowy staje przed coraz większymi wyzwaniami dotyczącymi bezpieczeństwa operacyjnego. Złożone ataki cybernetyczne, awarie systemów IT czy błędy ludzkie mogą powodować poważne zakłócenia, zagrażając stabilności branży […]

DORA – wyzwania dla instytucji płatniczych

W kontekście rosnących wymagań regulacyjnych oraz dynamicznych zmian w sektorze finansowym, rozporządzenie DORA stawia przed instytucjami płatniczymi wyzwanie dostosowania się do nowych standardów operacyjnych i technologicznych. Kluczowe wymogi DORA System […]